Bảo mật thông tin không chỉ trở thành vấn đề được khách hàng mà ngay cả các nhà cung cấp dịch vụ ví điện tử cũng đặt bài toán này lên hàng đầu. Vậy trong thời đại công nghệ số như hiện nay, làm cách nào để nhà cung cấp dịch vụ có thể cam kết dịch vụ của mình?

Ví điện tử là phương thức thanh toán online trực tuyến, nơi bạn có thể dùng tài khoản trong ví để thực hiện các giao dịch như nhận tiền, chuyển tiền, thanh toán hóa đơn, và các giao dịch khác một cách nhanh chóng, tiện lợi. >>> Tìm hiểu thêm về Ví điện tử TẠI ĐÂY

Mặc dù sở hữu nhiều ưu điểm nhưng chúng ta cũng không thể phủ nhận yếu điểm của ví là độ bảo mật thông tin người dùng chưa cao, dẫn đến nhiều vấn đề khó có thể giải quyết, ảnh hưởng tới người tiêu dùng và chính nhà cung cấp dịch vụ. Vì vậy, tăng cường bảo mật thông tin được các nhà cung cấp ví điện tử đặt lên hàng đầu. Dưới đây là 3 giải pháp phổ biến nhất hiện nay.

Giao thức SSL và TLS

Các trang Web bảo vệ thông tin thanh toán bằng cách mã hóa dữ liệu trước khi thực hiện truyền dữ liệu. Hai giao thức chính thực hiện bước mã hóa này là Secure Sockets Layer (viết tắt là SSL) và Transport Layer Security (viết tắt là TLS). TLS là giao thức mới hơn, bao gồm các thuật toán mã hóa mạnh hơn.

Hội đồng Tiêu chuẩn an toàn ngành thẻ thanh toán (PCI SSC) là một tổ chức quốc tế chuyên bảo mật dữ liệu thanh toán, có chức năng xuất bản và cập nhật các tiêu chuẩn bảo mật dữ liệu PCI (PCI DSS), áp dụng cho tất cả các thực thể lưu trữ, xử lý hoặc truyền dữ liệu chủ thẻ hoặc dữ liệu xác thực nhạy cảm.

Các loại hình kinh doanh khác nhau cần mức độ tuân thủ PCI khác nhau, từ một số yêu cầu đơn giản đối với người bán trực tuyến sử dụng đến thao tác kiểm tra tính hợp lệ của dữ liệu đầy đủ cho chính nhà cung cấp. Các thương hiệu thanh toán lớn như Visa và Mastercard vận hành các chương trình độc lập xác định mức độ xác thực và mức độ tuân thủ khác nhau.

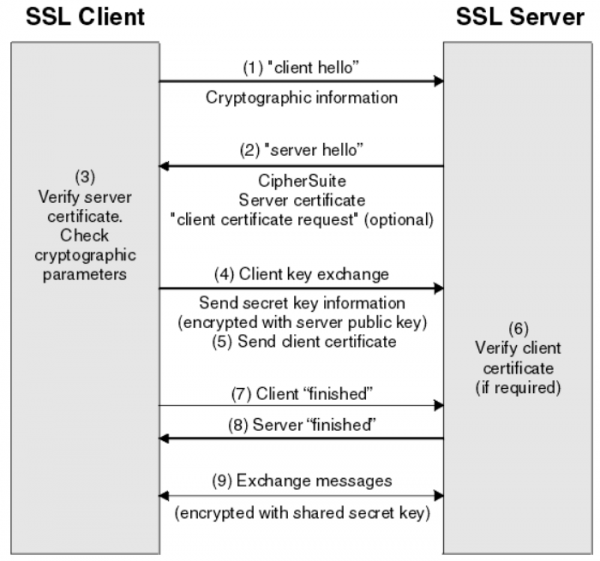

Cách hoạt động

Để xác thực bên phía máy chủ, máy khách sẽ sử dụng khóa công khai của máy chủ để mã hóa dữ liệu (tập dữ liệu này được sử dụng để tạo khóa bí mật). Máy chủ chỉ có thể tạo khóa bí mật nếu nó có thể giải mã dữ liệu đó bằng khóa riêng tư.

Để thực hiện xác thực bên phía máy khách, máy chủ sẽ sử dụng khóa công khai trong chứng chỉ của phía máy khách để giải mã dữ liệu mà máy khách gửi trong bước 5 của quá trình bắt tay. Việc trao đổi các gói dữ liệu đã được mã hóa bằng khóa bí mật sẽ xác nhận rằng quá trình xác thực được hoàn tất. Nếu bất kỳ bước xác thực nào không thành công, quá trình bắt tay sẽ không được hoàn thành và phiên trao đổi kết thúc.

Việc trao đổi chứng chỉ kỹ thuật số trong quá trình bắt tay SSL hoặc TLS là một phần của quá trình xác thực. Các chứng chỉ được yêu cầu như sau, trong đó, CA X cấp chứng chỉ cho máy khách SSL hoặc TLS và CA Y cấp chứng chỉ cho máy chủ SSL hoặc TLS.

Để xác thực máy chủ, máy chủ SSL hoặc TLS cần có chứng chỉ cá nhân do CA Y cấp cho máy chủ và khóa riêng của máy chủ

Máy khách SSL hoặc TLS cần có chứng chỉ CA cho CA Y

Nếu máy chủ SSL hoặc TLS yêu cầu xác thực bên phía máy khách, máy chủ xác minh danh tính của máy khách bằng cách xác minh chứng chỉ số của máy khách bằng khóa công khai cho CA đã cấp chứng chỉ cá nhân cho máy khách, trong trường hợp này là CA X. Để xác thực cả máy chủ và máy khách, máy chủ cần có chứng chỉ cá nhân do CA Y cấp cho máy chủ, khóa riêng tư của máy chủ và chứng chỉ CA cho CA X.

Máy khách cần chứng chỉ cá nhân do CA X cấp cho khách hàng, khóa riêng tư của khách hàng và chứng chỉ CA cho CA Y.

Cả máy chủ SSL hoặc TLS và máy khách có thể cần các chứng chỉ CA khác để tạo chuỗi chứng chỉ tới chứng chỉ CA gốc.

Trong quá trình bắt tay SSL hoặc TLS, một khóa bí mật được tạo để mã hóa dữ liệu giữa máy khách và máy chủ SSL hoặc TLS. Khóa bí mật được sử dụng trong một công thức toán học được áp dụng cho dữ liệu để biến đổi bản rõ thành bản mã không đọc được và bản mã thành bản rõ.

Khóa bí mật được tạo từ văn bản ngẫu nhiên được gửi với vai trò là một phần của quá trình bắt tay và được sử dụng để mã hóa bản rõ thành bản mã. Khóa bí mật cũng được sử dụng trong thuật toán MAC (Message Authentication Code), được sử dụng để xác định xem thông báo có bị thay đổi hay không.

Nếu khóa bí mật được phát hiện, bản rõ của một thông điệp có thể được giải mã khỏi bản mã hoặc có thể tính toán bản tóm tắt thông điệp, cho phép thay đổi thông điệp mà không bị phát hiện. Ngay cả đối với một thuật toán phức tạp, bản rõ cuối cùng cũng có thể được phát hiện bằng cách áp dụng mọi phép biến đổi toán học có thể có cho bản mã. Để giảm thiểu lượng dữ liệu có thể được giải mã hoặc thay đổi nếu khóa bí mật bị hỏng, khóa bí mật có thể được tạo lại dựa theo một khoảng thời gian nhất định. Khi khóa bí mật đã được tạo lại, khóa bí mật trước đó sẽ không còn được sử dụng để giải mã dữ liệu được mã hóa bằng khóa bí mật mới.

Công nghệ Tokenization

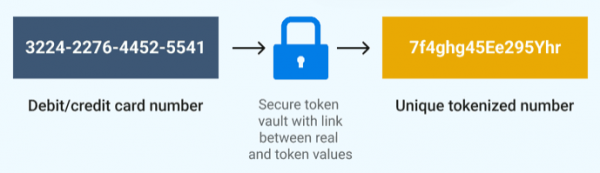

Mã hóa không phải là cách duy nhất để che giấu giá trị số nhận dạng tài chính hoặc thông tin cá nhân của người dùng. Tokenization là một quá trình mà trong đó thông tin thanh toán nhạy cảm của người sử dụng được thay thế bằng một tập hợp các ký tự được gọi là token và các token này sẽ không ảnh hưởng đến tính an toàn trong các giao dịch trực tuyến và di động. Các máy khách sẽ thực hiện truyền mã token, thay vì dữ liệu thông tin gốc quan trọng, điều này khiến dữ liệu sẽ không thể bị đánh cắp hoặc không có giá trị đối với kẻ tấn công khi đánh cắp được.

Không giống với chức năng của hệ thống mã hóa, hệ thống sử dụng phương thức tokenization sẽ thực hiện tạo ra token mới cho mỗi người dùng mới, liên kết dữ liệu gốc với token nhưng không thực hiện giải mã token và làm lộ dữ liệu gốc.

Tokenization được ứng dụng trong nhiều ngành công nghiệp khác nhau. Với chức năng chính của tokenization là để bảo vệ dữ liệu nhạy cảm trong kinh doanh, nó chủ yếu được sử dụng trong ngành thẻ thanh toán (PCI – Payment Card Industry).

Google Pay, Samsung Pay, Apple Pay và nhiều ngân hàng khác đã sử dụng phương pháp tokenization. PCI lựa chọn tokenization thay vì công nghệ mã hóa là bởi có thêm một lớp bảo mật cho người sử dụng. Nó giúp tiết kiệm chi phí hơn so với các phương pháp bảo vệ dữ liệu nhạy cảm khác, đảm bảo trải nghiệm người dùng tốt hơn và dễ dàng được tích hợp vào trong các ứng dụng.

Lý do trong việc chọn tokenization là nó đáp ứng các tiêu chuẩn tuân thủ và giúp các nhà cung cấp dịch vụ thanh toán kỹ thuật số nhận được các chứng chỉ liên quan tới bảo mật một cách dễ dàng.

Xác thực nhiều yếu tố (MFA)

Để cấp quyền truy cập vào thông tin được bảo vệ, hệ thống cần thực hiện xác thực danh tính của người dùng. Một cách đơn giản để tiến hành công việc xác thực này là cho phép người dùng thực hiện nhập mật khẩu, tuy nhiên kẻ tấn công vẫn có thể lấy được mật khẩu, do đó, việc xác thực thông qua một yếu tố mật khẩu duy nhất là chưa đủ để đảm bảo tính an toàn đối với người dùng.

Yếu tố xác thực thứ hai thường được sử dụng là một mã code được gửi đến điện thoại hoặc địa chỉ email của người dùng khi có yêu cầu quyền truy cập. Đây là một dạng xác thực quyền truy cập đa yếu tố đơn giản nhưng hiệu quả nhằm giúp cải thiện đáng kể tính bảo mật cho người dùng.

Cách hoạt động:

MFA hoạt động bằng cách yêu cầu bổ sung thêm thông tin xác minh (các yếu tố khác). Một trong những yếu tố MFA phổ biến nhất mà người dùng thường sử dụng là mật khẩu sử dụng một lần (OTP). OTP là những mã bao gồm từ 4 đến 8 chữ số mà bạn thường nhận được qua email, SMS hoặc một số loại ứng dụng dành cho thiết bị di động. Với OTP, một mã mới được tạo theo từng giai đoạn hoặc mỗi khi gửi yêu cầu xác thực. Mã được tạo dựa trên một giá trị được gán cho người dùng khi họ đăng ký lần đầu tiên và một số yếu tố xác thực khác.

Ví dụ về MFA

Ví dụ về xác thực đa yếu tố bao gồm việc sử dụng kết hợp các yếu tố khác nhau để xác thực:

- Câu trả lời cho các câu hỏi bảo mật cá nhân; Mật khẩu; Mã OTP.

- OTP: OTP do ứng dụng điện thoại thông minh sinh ra; OTP được gửi qua văn bản hoặc email; Thiết bị USB, thẻ thông minh hoặc các giá trị khóa bảo mật; Sử dụng token và chứng chỉ phần mềm.

- Cá nhân: Quét vân tay, nhận dạng khuôn mặt, giọng nói, võng mạc hoặc mống mắt hoặc các sinh trắc học khác; phân tích hành vi.

Với các giải pháp trên, hi vọng nhà cung cấp dịch vụ sẽ nâng cao chất lượng, mang tới cho người dùng sản phẩm ví điện tử vừa tiện lợi, an toàn vừa xây dựng nên lòng tin của người dùng đối. Đồng thời góp phần thúc đẩy việc thanh toán thông qua ví điện tử ngày càng phát triển hơn.

Nguồn bài: Tham khảo Internet